Hvis du bruger en VPN-tjeneste eller planlægger at få en, er der visse funktioner, du skal forstå for at få mest muligt ud af det. Nogle af disse funktioner er blot marketinggimmicks, og VPN-udbydere omdøber dem ofte for at få dem til at lyde mere salgbare. Men der er andre funktioner, der udgør kernen i en VPN, og det er vigtigt at sikre, at de fungerer godt.

De fleste VPN-tjenester kommer med vigtige funktioner, der er aktiveret som standard, så du behøver ikke selv at røre og konfigurere dem. Der er dog en håndfuld funktioner, som du kan justere for at gøre dem mere nyttige til din specifikke brugssag.

Så hvad er disse VPN-funktioner, og hvordan fungerer de?

1. Kryptering

En af hovedfunktionerne i en VPN er at blokere forsøg fra uautoriserede brugere på at opsnappe, læse eller ændre indholdet af din internettrafik. Den opnår dette ved at konvertere dine faktiske data til et ulæseligt og kodet format gennem en proces kaldet kryptering.

Dataene er beskyttet ved hjælp af en krypteringsnøgle, der kun er indstillet af autoriserede brugere. For at dekryptere dataene skal du bruge en lignende dekrypteringsnøgle.

En VPN krypterer dine data, når de kommer ind gennem sin tunnel, og vender dem derefter tilbage til det originale format i den anden ende.

Der er tre typer krypteringsteknikker, som de fleste VPN'er bruger. Disse er:

hvordan man følger nogen på facebook

jeg. Symmetrisk kryptering

Symmetrisk kryptering er en gammel form for kryptering, der bruger en algoritme til at transformere data. 'Nøglen' er en faktor i algoritmen, der ændrer hele resultatet af krypteringen. Både afsender og modtager bruger den samme nøgle til at kryptere eller dekryptere data.

Disse algoritmer grupperer data i en række tavler og skifter, bytter og forvrider derefter indholdet af tavlerne ved hjælp af tasten. Denne teknik kaldes blokchiffer og danner grundlaget for hyppigt anvendte nøglekrypteringssystemer, herunder AES og Blowfish.

- AES:

Det Avanceret krypteringssystem eller AES er en blokchiffer bestilt af den amerikanske regering og bruges af de fleste VPN-tjenester i hele verden. Det opdeler datastrømme i et 128-bit array, hvilket svarer til 16 bytes.

Nøglen kan enten være 128, 192 eller 256 bit i længden, mens blokkene er gitter på 4x4 bytes. Hvis du ikke er fortrolig med dataenheder, bør du lære det skelne bits og bytes .

Nøglens længde bestemmer antallet af krypteringsrunder eller overgangene til transformation. For eksempel udfører AES-256 14 runder af kryptering, hvilket gør det ekstremt sikkert.

- Blowfish:

Brugere, der har mistillid til den sikkerhed, som AES tilbyder, bruger Blowfish. Det bruger en open source-algoritme, hvorfor det også er inkluderet i open source OpenVPN-systemet.

Men på et teknisk niveau er Blowfish svagere end AES, da den bruger en 64-bit blok - halvt så stor som AES-gitteret. Det er derfor, de fleste VPN-tjenester foretrækker AES frem for Blowfish.

ii. Offentlig nøglekryptering

En åbenlys fejl ved det symmetriske krypteringssystem er, at både afsender og modtager skal have den samme nøgle. Du skal sende nøglen til VPN-serveren for at starte kommunikationen. Hvis opfangere på en eller anden måde erhverver nøglen, kan de dekryptere alle de data, der er krypteret med den. Public Key Encryption tilbyder en løsning på sikkerhedsrisikoen ved nøgletransmission.

Offentlig nøglekrypteringssystemer bruger to nøgler, hvoraf den ene er offentliggjort. Data krypteret med den offentlige nøgle kan kun dekrypteres med den tilsvarende dekrypteringsnøgle og omvendt.

iii. Hashing

Hashing er den tredje krypteringsmetode, der bruges af VPN'er. Den bruger en Secure Hash Algorithm (SHA) til at bevare dataintegriteten og bekræfte, at de kom fra den originale kilde.

SHA er en del af OpenSSL-biblioteket, der bruges af de fleste VPN'er. I hashing-algoritmer bruges hashing-processen til at hente certifikatet og bekræfte, at certifikatdataene er blevet sendt af certificeringsmyndigheden i stedet for en eller anden interceptor.

2. Split Tunneling

Split tunneling er en populær VPN-funktion, der lader dig vælge, hvilke apps der skal sikres med VPN, og hvilke apps der kan fungere normalt. Det er en nyttig funktion, der hjælper dig med at holde noget af din internettrafik privat og dirigerer resten gennem det lokale netværk.

Split tunneling kan være et nyttigt værktøj til at spare noget båndbredde, da det kun sender en del af din internettrafik gennem tunnelen. Så hvis du har følsomme data at overføre, kan du beskytte dem uden at opleve den uundgåelige forsinkelse i andre onlineaktiviteter forårsaget af VPN.

3. Data- og båndbreddegrænser

Data- og båndbreddegrænser er grænser, der bestemmer mængden af data, du kan overføre, eller den båndbredde, du kan bruge ad gangen. VPN-tjenester bruger data- og båndbreddegrænser til at kontrollere mængden og hastigheden af dataflow på tværs af netværket.

Det er vigtigt for VPN-tjenesteudbydere at holde grænser for at forhindre overbelastning af netværket og afbrydelser. Premium-tjenesteudbydere med omfattende infrastrukturer som ExpressVPN, NordVPN, PIA og Surfshark sætter dog ingen data- og båndbreddebegrænsninger på brugen.

4. Politik uden logs

No-logs eller nul-logs-politikken er et VPNs løfte om aldrig at føre en registrering af en brugers onlineaktiviteter. No-logs-politik er et vigtigt salgsargument for VPN'er, da det er en af hovedårsagerne til, at folk bruger VPN'er i første omgang.

Ikke mange VPN'er tilbyder en komplet nul-log-tjeneste, og selv dem med strenge no-logs-påstande har en tendens til at gemme nogle logs. Hvis du ikke er sikker på, hvilken VPN du skal vælge til en tjeneste uden logs, skal du kigge efter dem, der kun bruger RAM-servere. Sådanne servere gemmer midlertidige data, som slettes, når hardwaren slukkes.

5. Samtidige enhedstilslutninger

Samtidige enhedsforbindelser refererer til antallet af enheder, der kan oprette forbindelse til en VPN på samme tid. De fleste VPN'er sætter en grænse for samtidige forbindelser, og kun en håndfuld af dem kan rumme ubegrænsede forbindelser ad gangen.

En ting at huske med flere enhedsforbindelser er, at du kan installere VPN på så mange enheder, som du vil, men du kan ikke have dem til at køre på alle enheder på én gang.

6. Kill Switch

EN VPN kill switch er en funktion, der afbryder din enhed fra internettet, hvis din VPN-forbindelse falder uventet. Det er en vigtig VPN-funktion, der forhindrer dig i at sende data uden for den sikre VPN-tunnel.

7. Lækagebeskyttelse

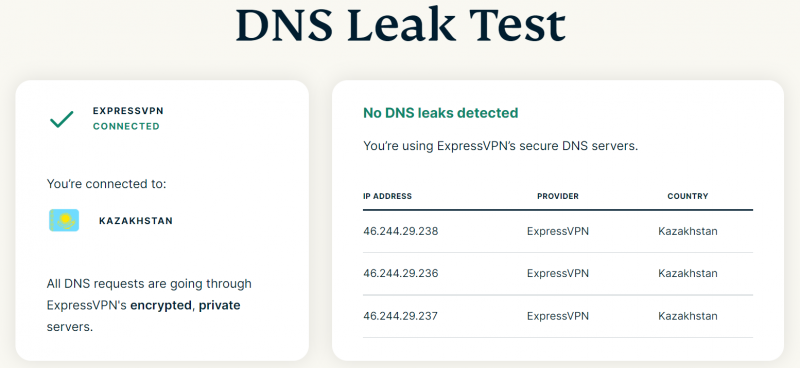

Hovedformålet med at bruge en VPN er at skjule din faktiske IP-adresse fra nysgerrige øjne. Men nogle gange kan din originale IP-adresse blive afsløret, hvilket afslører din placering, browserhistorik og internetaktivitet online. En sådan hændelse omtales som en IP-læk eller VPN-læk, og det slår formålet med at bruge en VPN.

windows 10 automatisk reparation loop fix

Mange top-VPN'er har indbygget IP/DNS-lækagebeskyttelse, der er aktiveret som standard. De tilbyder også værktøjer til at kontrollere din faktiske IP og den adresse, du har fået tildelt af VPN. Med en aktiv VPN-forbindelse bør de to IP-adresser ikke matche.

8. IP Shuffle

IP-shuffling er en VPN-privatlivsfunktion, der randomiserer din IP-adresse. En VPN gør det ved at genoprette forbindelsen til en anden VPN-server efter et givet interval. De fleste VPN'er giver brugerne mulighed for at indstille blandefrekvensen hvor som helst fra hvert 10. minut til en gang i timen eller om dagen.

Få premium anonymitet med en VPN

Med stigende sikkerhedstrusler er VPN'er blevet uundværlige værktøjer til at opnå beskyttelse. Når du vælger en VPN, bør din topprioritet være en tjeneste med en streng politik uden logs og sikkerhedsfunktioner som en VPN-kill switch og lækagebeskyttelse.

Ved at forstå VPN-sproget og hvordan de forskellige funktioner fungerer, vil du være i stand til at vælge en VPN-tjeneste, der passer til dine behov.